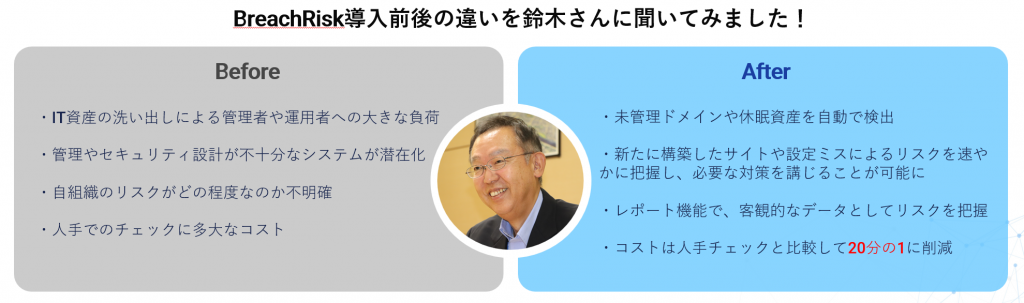

ASM導入事例:エヌ・ティ・ティテレコン株式会社が『BreachRisk』を採用──見えないリスクをAIで可視化し約20分の1コストで管理

クラウドやSaaS拡大で設定不備や管理漏れが増加し潜在リスクが課題化。BreachRiskは社名やドメイン登録だけでIT資産を自動検出し、管理外サイトや設定ミスを高精度に可視化し、低コストで効率的なリスク削減を実現する。

お客様の課題

クラウド利用拡大で露呈する設定不備とガバナンスの限界

ーーASM導入以前に、どのようなセキュリティ課題や不安を抱えていらっしゃいましたか?

NTTグループの一員として、主要なシステムやサービスには一定のガバナンスが効いており、サイバーセキュリティ対策は比較的高いレベルで実施できているという認識でした。

一方で、クラウドやSaaS、ローコードプラットフォームの利用が拡大したことで、必ずしもスキルが高くない担当者でもシステムを構築・利用開始できる状況が生まれていました 。これにより、管理やセキュリティ設計が不十分なシステムが潜在化したり、スキル不足による設定ミスが増加したりと、そうした部分でのインシデントが目に付くようになってきたと感じていました 。

ーー経営層として特に懸念していたリスクや、説明が難しかった場面があればお聞かせください。

クラウドサービスの設定に不慣れな担当者が、ボタン一つでシステムを意図せずインターネット全体に公開してしまうケース 。

コロナ禍で急遽リモートアクセス環境を構築する必要に迫られ、通常は行わないようなフルオープンなアクセス許可をしてしまったケース 。

システム移行のために一時的にIPアドレス制限を解除し、作業完了後に制限を元に戻すのを忘れ、公開状態が続いてしまったケース 。

「ちゃんと守りたい本丸のシステムが正面から攻められてやられるというよりは、現場で作ったシステムやツールが管理不備でやられてしまうのがよくあるパターン」と認識しており 、特に「検証環境という名の環境に本番データが混在しているケース」や 、「新人が設定した環境が意図せず危険な状態になってしまうこと」を懸念していました 。

これらのリスクは、専門家であれば認識できますが、社内でその危険性を説明し、理解を得ることが難しい場面もあると感じていました 。我々のような小規模な組織ですべてを完璧にガバナンスすることは難しく、潜在的なリスクをどう効率的に把握し、管理するかが課題でした。

導入・開発成果

高精度な自動検出と低負荷運用で資産管理を効率化

ーー数あるソリューションの中から、BreachRiskを選んだ理由を教えてください。

BreachRiskを選んだ最大のポイントは、社名や保有ドメイン、IPアドレス帯を登録しておくだけで、インターネット上からそれらに紐づく自社のIT資産を自動で検出・可視化してくれる点です。これにより、管理者や運用者に大きな負荷をかけることなく、管理が行き届いていないサイトや設定ミスを発見できると考えました。

特に評価したのは、過検知や誤検知が非常に少なかった点です 。過去に他社の類似サービスを試した際、自社とは全く関係のないサイトが大量に検出され、その調査と切り分けに膨大な工数がかかり、本来の目的を見失いかけることがありました 。

当初、BreachRiskは社名とドメインから情報を引いてくるという仕様上、もっと過検知が多いのではないかと懸念していましたが、実際には「基本的にはなかった」と言えるレベルで、非常に助かりました 。導入初期に正体不明な資産が2、3件見つかりましたが、調査した結果、いずれも自社が管理すべき本物の資産であることが判明し、むしろその精度の高さを実感しました 。

ーー導入後、御社にどのような変化がありましたか?

導入後、早速いくつかの効果が現れました。まず、セキュリティチームが把握していなかったサイトや、管理がおろそかになっていたサイトの存在が明らかになりました。

Whois情報から自社に紐づいていることはわかるものの、用途が不明だったドメインがありました 。担当者に確認したところ、Webサイトのホスティングサービス経由で取得した正規のドメインであることが判明しました。また、過去に使用していたものの、現在は使われていないメール用のドメインが検出されました 。

このように、「本人はちゃんとやっているつもりでも、実際にはできていないこと」を客観的な事実として可視化できるようになったのは大きな変化です 。これにより、今後誰かが新たに構築したサイトや設定ミスによるリスクを速やかに把握し、必要な対策を講じることが可能になりました。

まだ導入初期段階ですが、BreachRiskが検出した脆弱性のあるサーバーについて、状況を再確認し、担当者に対応を促すといった具体的なアクションにも繋げています 。

課題解決

人手監視にかかる多大なコストを、BreachRiskで「約20分の1コスト」に。広く浅くの継続把握で運用効率を向上。

ーー導入後、セキュリティリスク削減や運用効率化など、数値で表せる成果はありますか?

BreachRiskが提供するような資産の洗い出しと定期的なアセスメントを人手で実施しようとすると、多大なコストと工数がかかります。

仮に同様の仕組みを自社で構築・運用する場合、ツール費用に加えて専任の担当者を一人配置する必要があり、それに比べると、BreachRiskは「約20分の1ぐらいのコスト感」で実現できており、コストパフォーマンスは非常に高いです 。

一般的な大手ベンダーのASMや脆弱性管理ソリューションでは、年間で500万円前後から上限数千万円に至るまで幅広い価格帯が存在するのが実情です。こうした高機能製品と比較すると、BreachRiskはその10分の1程度の価格帯です 。高機能ツールでなくても、「広く浅くリスクを特定する」という目的においてはBreachRiskの方が適していると考えており 、ここで削減できたコストを別のセキュリティ対策に投資するという考え方は非常に合理的だと感じます 。

人手によるガバナンス強化に比べて、安価かつタイムリーにリスクを把握できる、非常に有益なサービスです。

継続的モニタリングとAWS連携でセキュリティ精度を高め、他社にも勧めたいASM活用

ーー今後、御社でBreachRiskをどのように活用・展開していきたいとお考えですか?

まずは、月次のアセスメント結果を確実にモニタリングし、新たなリスクが顕在化していないかを継続的にチェックしていくことが基本となります。

さらに、BreachRiskが持つAWSアカウント連携機能の活用を検討しています 。現在、基幹システムのAWS移行プロジェクトが進行中であり、本番環境だけでなく、設定ミスが起こりがちな検証環境などでもこの機能を活用することで、クラウド環境のセキュリティ設定不備を早期に発見できると期待しています 。

将来的には、サービス開始前の脆弱性診断と、BreachRiskによる継続的なモニタリングを組み合わせることで、診断の頻度を最適化しつつ、日々の小さな設定ミス(チョンボ)を迅速に発見できるような体制を構築していきたいです 。

インターネットを取り巻く脅威は常に変化しているため、日本テレマティーク社の協力を得ながら、自社の状況に合わせてサービスの活用範囲を広げていきたいと考えています。

ーーありがとうございます!最後にASM導入を検討している他社に対して、メッセージをいただけますか?

BreachRiskは容易に導入でき、コストパフォーマンスに優れたサービスです。特に、我々のようにセキュリティ専門の人材が豊富ではない企業にとって、その価値は非常に高いと感じています。日本テレマティーク社のサポートも充実しているため、安心して利用を開始できます。

グループ会社のガバナンスを効かせたいが、お互いに負担の大きいツールは導入しづらい、といった悩みを持つ企業にも最適なソリューションではないでしょうか 。是非、導入を検討されることをお勧めします。

お客様プロフィール

エヌ・ティ・ティテレコン株式会社は、通信キャリア並みの信頼性を基盤に、全国約400万世帯・800社に向けてライフライン(ガス・電気・水道)の集中監視・遠隔検針・保安支援サービスを提供してきた事業者です。

特定メーカーやネットワークに依存しない柔軟な端末対応力と、震災耐性や非常用電源を備えた堅牢な運用拠点、さらに全国ネットワークによる24/365対応力により、業界トップクラスの導入実績と信頼性を確立しています。現在はIoT・LPWAを起点に、B2B2Xモデルによる業務支援や見守りサービス等の価値創造にも注力しています。

写真

取締役 技術本部長

技術本部 技術開発部長兼務 鈴木竜自様